Тесты онлайн, бесплатный конструктор тестов. Психологические тестирования, тесты на проверку знаний.

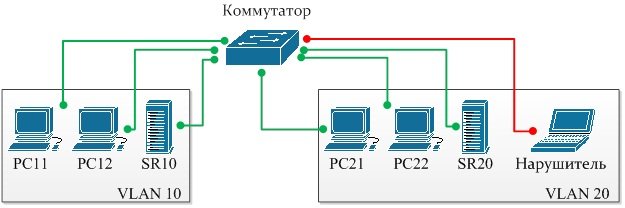

Список вопросов базы знанийОсновы информационной безопасностиВопрос id:86679 Тема/шкала: Основные понятия в сфере информационной безопасности Что из перечисленного не является целью проведения аудита безопасности? ?) Оценка будущего уровня защищенности системы ?) Анализ рисков, связанных с возможностью осуществления угроз безопасности в отношении ресурсов системы ?) Оценка соответствия системы существующим стандартам в области информационной безопасности ?) Локализация "узких мест" в системе защиты системы ?) Выработка рекомендаций по внедрению новых и повышению эффективности существующих механизмов безопасности системы Вопрос id:86680 Тема/шкала: Правовые аспекты информационной безопасности Каким термином (согласно законодательству РФ) можно назвать защищаемые государством сведения в области его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации? ?) Военная тайна ?) Государственная тайна ?) Информация для служебного использования ?) Конфиденциальная информация ?) Секретная информация Вопрос id:86681 Тема/шкала: Основы защиты сетевой инфраструктуры На каком уровне сетевой модели OSI работает сетевой мост? ?) Канальный ?) Транспортный ?) Сетевой ?) Физический ?) Сеансовый Вопрос id:86682 Тема/шкала: Правовые аспекты информационной безопасности Какой гриф секретности необходимо установить (в соответствии с законодательством РФ) для сведений о чрезвычайных происшествиях и катастрофах, угрожающих безопасности и здоровью граждан, и их последствиях, а также о стихийных бедствиях, их официальных прогнозах и последствиях? ?) Особой важности ?) Совершенно секретно ?) Для служебного пользования ?) Секретно ?) Никакой из перечисленных . Данные сведения, не подлежат к засекречиванию Вопрос id:86683 Тема/шкала: Обеспечение безопасности контента Определите тип вируса, который при инфицировании компьютера оставляет в оперативной памяти свою часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них? ?) Файловый ?) Безвредный ?) Резидентный ?) Сетевой ?) Макро-вирус Вопрос id:86684 Тема/шкала: Основы защиты сетевой инфраструктуры Какой протокол используется для получения сообщений электронной почты с сервера? ?) SMTP ?) HTTPS ?) POP3 ?) WEP ?) S / MIME Вопрос id:86685 Тема/шкала: Основы защиты сетевой инфраструктуры Какую атаку на коммутатор должен провести нарушитель, что бы прослушивать трафик, идущий между РС21 и SR20?

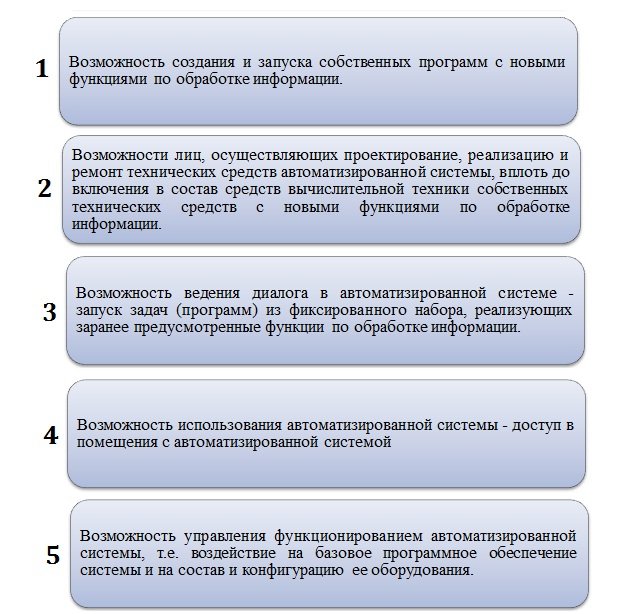

?) Отказ в обслуживании ?) Спуфинг IP-адреса нарушителя ?) DNS-poisoning ?) ARP-спуфинг ?) Спуфинг MAC-адреса нарушителя Вопрос id:86686 Тема/шкала: Правовые аспекты информационной безопасности Расположите уровни возможностей, предоставляемые нарушителям штатными средствами автоматизированной системы и средствами вычислительной техники, начиная от минимального (согласно Руководящему документу Гостехкомиссии России "Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации" от 30 марта 1992 г.).

?) 3, 5, 1, 2 ?) 3, 4, 1, 5, 2 ?) 4, 3, 1, 5, 2 ?) 4, 3, 1, 5 ?) 3, 1, 5, 2 Вопрос id:86687 Тема/шкала: Выявление, предупреждение и ответная реакция на атаки Определите название атаки, механизм которой обозначен на рисунке?

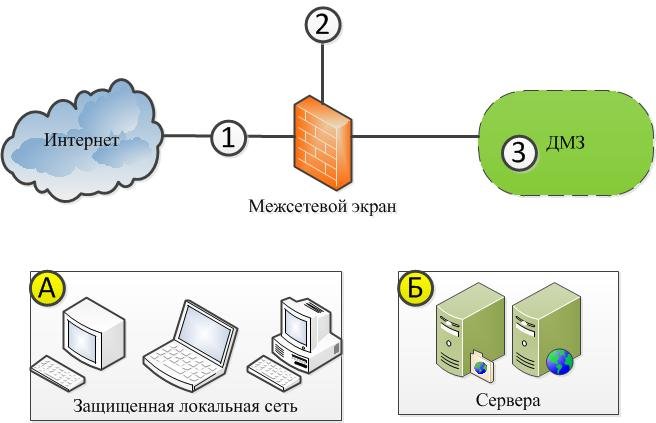

?) IP-spoofing ?) Spoofing ?) Man-in-the-Middle ?) DDoS ?) Buffer Overflow Вопрос id:86688 Тема/шкала: Основы защиты сетевой инфраструктуры Для чего не используются сканеры уязвимостей при аудите? ?) Для выявления информации о небезопасном коде в приложениях ?) Для определения неверных (с точки зрения информационной безопасности) настроек системы ?) Для определения необходимых обновлений ?) Для определения максимальной пропускной способности канала ?) Для выявления открытых портов и сервисов, которые могут быть использованы хакерами для возможных атак Вопрос id:86689 Тема/шкала: Основы защиты сетевой инфраструктуры На каком устройстве обычно используют технологию VLAN с целью разделения сети на сегменты? ?) Точка доступа ?) Повторитель ?) Маршрутизатор ?) Брандмауер ?) Коммутатор Вопрос id:86690 Тема/шкала: Выявление, предупреждение и ответная реакция на атаки Для чего в системах обнаружения вторжений используется сенсорная подсистема? ?) Для выявления атак и подозрительных действий ?) Для накопления первичных событий и результатов анализа ?) Для настройки системы обнаружения вторжений ?) Для сбора событий, связанных с безопасностью защищаемой системы ?) Для просмотра выявленных инцидентов Вопрос id:86691 Тема/шкала: Основы защиты сетевой инфраструктуры Какой из перечисленных механизмов используется для защиты от несанкционированного использования ресурсов системы? ?) Очистка остаточных данных ?) Шифрование ?) Аутентификация ?) Квоты ?) Контроль доступа Вопрос id:86692 Тема/шкала: Основы защиты сетевой инфраструктуры Почему оптоволоконные коммуникационные технологии имеют значительное преимущество (в значении безопасности) перед другими технологиями передачи данных? ?) Более дешевые в применении ?) Возможность исправления ошибок в передаваемых данных ?) Мультиплексирование препятствует анализу трафика ?) Перехват трафика является более сложным ?) Высокая скорость передачи данных Вопрос id:86693 Тема/шкала: Основные понятия в сфере информационной безопасности Как называется возможность возникновения убытков или ущерба в результате нарушения конфиденциальности, целостности и доступности информации? ?) Уязвимость ?) Небезопасное состояние информации ?) Вероятность атаки ?) Риск ?) Атака Вопрос id:86694 Тема/шкала: Основы защиты сетевой инфраструктуры Укажите верное размещение следующих элементов сети: защищенная локальная сеть (А) и сервера (Б), к которым необходимо открыть доступ с внешней сети без доступа к защищенной сети. На рисунке под ДМЗ обозначено демилитаризированную зону (особый сегмент сети, ограниченый в доступе к основным сегментам сети).  ?) 1 - Б; 2 - А; 3 - ничего ?) 1 - Б; 2 - ничего; 3 - А ?) 1 - ничего; 2 - А; 3 - Б ?) 1 - ничего; 2 - Б; 3 - А ?) 1 - А; 2 - ничего; 3 - Б Вопрос id:86695 Тема/шкала: Технологии обеспечения информационной безопасности Как называется таблица, которая определяет права доступа для конкретного объекта системы и разрешенные/запрещенные операции, проводимые субъектом над этим объектом? ?) ACL ?) MAC ?) ARP ?) DAC ?) EIGRP Вопрос id:86696 Тема/шкала: Обеспечение безопасности контента Что из перечисленного используется в системах управления базами данных (СУБД) для защиты от некорректного использования ресурсов? ?) Качество обслуживания (QoS) ?) Аппаратная реализация функций безопасности ?) Контроль последовательности пакетов ?) Предупреждение пользователя перед выполнением (опасных) действий ?) Управление доступом к таблицам и записям Вопрос id:86697 Тема/шкала: Выявление, предупреждение и ответная реакция на атаки Для оценки возможности реализации какой атаки проводится нагрузочное тестирование сети и компонентов? ?) Подбор пароля ?) Отказ от авторства ?) Отказ в обслуживании ?) Спуфинг пакетов ?) Сканирование портов Вопрос id:86698 Тема/шкала: Основные понятия в сфере информационной безопасности Определите, какие два из перечисленных понятий не относятся к свойствам защищенной информации? ?) Конфиденциальность ?) Неисчерпаемость ?) Адекватность ?) Доступность ?) Целостность Вопрос id:86699 Тема/шкала: Выявление, предупреждение и ответная реакция на атаки Как называется вид атаки, при которой производятся незаконные изменения сайта (часто главной страницы на что-то другое)? ?) Defacement ?) Refactoring ?) Decomposition ?) Compiling ?) Injecting Вопрос id:86700 Тема/шкала: Технологии обеспечения информационной безопасности Для какого RAID-массива не нужен отдельный диск для хранения информации о чётности блока?

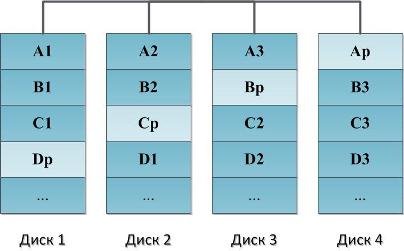

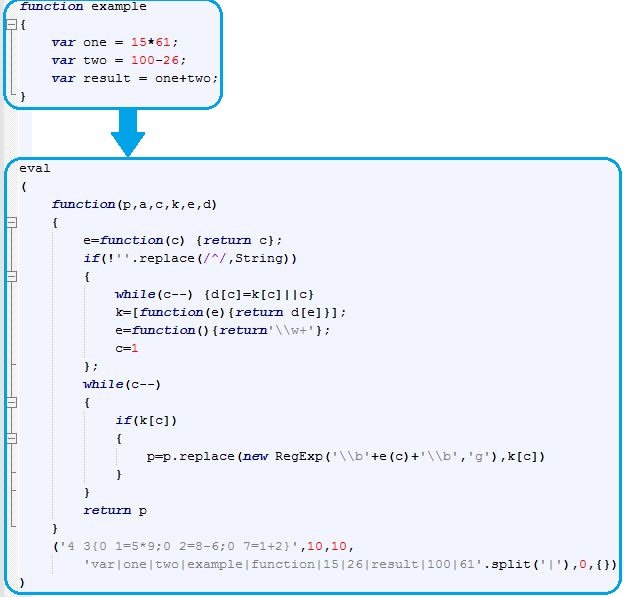

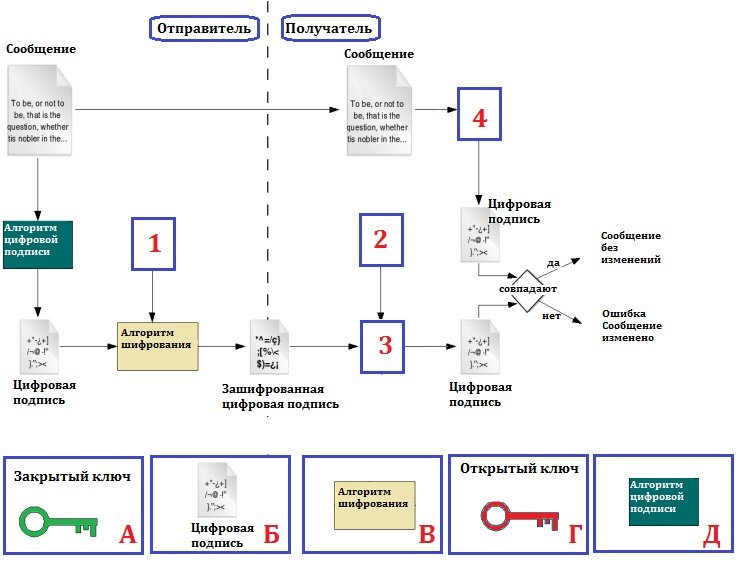

?) Raid 5 ?) Raid 4 ?) Raid 2 ?) Raid 30 ?) Raid 3 Вопрос id:86701 Тема/шкала: Правовые аспекты информационной безопасности Принятие каких мер из перечисленных не представляет собой защиту информации согласно законодательству РФ? ?) Правовые ?) Организационные ?) Физические ?) Экономические ?) Технические Вопрос id:86702 Тема/шкала: Основные понятия в сфере информационной безопасности В интернете размещен информационный портал. Стало известно, что при попытке зайти на него выдается сообщение такого плана: The server is temporarily unable to service your request due to maintenance downtime or capacity problems. Please try again later." Какое из перечисленных свойств защищенной информации было нарушено? ?) Доступность ?) Массовость ?) Конфиденциальность ?) Наблюдаемость ?) Целостность Вопрос id:86703 Тема/шкала: Технологии обеспечения информационной безопасности Как называется метод защиты программного кода, который позволяет усложнить процесс реверсивной инженерии кода защищаемого программного продукта (путем изменения кода с сохранением его функциональности, но затрудняющему анализ, понимание алгоритмов работы и модификацию)?  ?) Композиция ?) Инкапсуляция ?) Декомпиляция ?) Обфускация ?) Декомпозиция Вопрос id:86704 Тема/шкала: Основы защиты сетевой инфраструктуры Какой основной недостаток, связанный с безопасностью, присутствует в протоколе Telnet? ?) Небольшая максимальная длина пароля ?) Односторонняя аутентификация ?) Отсутствие идентификации/аутентификации ?) Не предусмотрено использование шифрования и проверки подлинности данных ?) Возможность выполнять действия от имени другого пользователя Вопрос id:86705 Тема/шкала: Основные понятия в сфере информационной безопасности Что из перечисленного является преднамеренной угрозой безопасности информации? ?) Повреждение кабеля передачи данных в следствии проведения ремонтных работ ?) Ошибки в программном обеспечении ?) Выход из строя оборудования ?) Несанкционированное копирование информации ?) Ураган Вопрос id:86706 Тема/шкала: Технологии обеспечения информационной безопасности Как называется технология, при которой происходит обмен информацией с удаленной локальной сетью по виртуальному каналу через сеть общего пользования с имитацией частного подключения «точка-точка»? ?) LAN ?) WAN ?) PAN ?) VPN ?) CAN Вопрос id:86707 Тема/шкала: Основы защиты сетевой инфраструктуры Какая маска подсети используется в IP-адресах класса А? ?) 224.0.0.0 ?) 255.255.255.0 ?) 255.255.255.255 ?) 255.0.0.0 ?) 255.255.0.0 Вопрос id:86708 Тема/шкала: Основные понятия в сфере информационной безопасности Что означает понятие "аутентификация"? ?) Процедура предоставления субъекту определённых прав ?) Процедура распознавания субъекта по его идентификатору ?) Набор символов, определяющий объект ?) Процедура установления соответствия параметров, характеризующих субъекта, заданным критериям ?) Процедура допуска объекта (субъекта) к информации закрытого доступа, только при положительном результате проверки, или отказа в допуске в случае отрицательного итога проверки Вопрос id:86709 Тема/шкала: Обеспечение безопасности контента Как называется получение информации с более высоким уровнем чувствительности (например, секретная информация) путем комбинирования информации с более низким уровнем чувствительности (например, открытая информация)? ?) Инференция ?) Валидация ?) Агрегация ?) Декомбинация ?) Утечка информации Вопрос id:86710 Тема/шкала: Основы защиты сетевой инфраструктуры Что произойдет, если переполнить САМ-таблицу коммутатора случайно сгенерированными MAC-адресами? ?) Коммутатор продолжит работать без сбоев ?) Коммутатор будет отбрасывать все поступающие пакеты ?) Коммутатор заменит старые записи таблицы новыми поступившими ?) Коммутатор "зависнет" ?) Коммутатор будет пересылать все пакеты с неизвестными адресами на все порты Вопрос id:86711 Тема/шкала: Обеспечение безопасности контента Укажите технологию, основанную на вероятностных алгоритмах, результатом работы которых является выявление подозрительных объектов. ?) Анализ загрузочных секторов ?) Эвристический анализ ?) Поведенческий анализ ?) Сигнатурный анализ ?) Анализ контрольных сумм Вопрос id:86712 Тема/шкала: Основы защиты сетевой инфраструктуры Какая из перечисленных систем использует технологию предотвращения утечек конфиденциальной информации из информационной системы вовне? ?) IDS ?) ISMS ?) DLP-системы ?) TCP-системы ?) IPS Вопрос id:86713 Тема/шкала: Правовые аспекты информационной безопасности Какой из перечисленных стандартов (документов) не относится к информационной безопасности? ?) IEC 61992 ?) BS 7799-1 ?) FCITS ?) Common Criteria ?) TCSEC Вопрос id:86714 Тема/шкала: Технологии обеспечения информационной безопасности Поставьте на схеме работы с цифровой подписью пропущенные фрагменты на нужные места.

?) 1-Г; 2-А; 3-В; 4-Д ?) 1-А; 2-Г; 3-Д; 4-Д ?) 1-А; 2-Г; 3-Д; 4-В ?) 1-Г; 2-А; 3-Д; 4-В ?) 1-А; 2-Г; 3-В; 4-Д Вопрос id:86715 Тема/шкала: Технологии обеспечения информационной безопасности Что из перечисленного происходит при использовании RAID-массивов? ?) Производится полное шифрование данных ?) Увеличивается максимальная пропускная способность сети ?) Ничего из перечисленного ?) Повышается надёжность хранения данных ?) Обеспечивается более высокий уровень защиты от вирусов Вопрос id:86716 Тема/шкала: Обеспечение безопасности контента Какого вида вирусов из перечисленных не существует? ?) Загрузочные ?) Файловые ?) Сетевые ?) Макровирусы ?) Скриптвирусы Вопрос id:86717 Тема/шкала: Технологии обеспечения информационной безопасности Для чего используется хеширование? ?) Для сравнения данных ?) Нет верного варианта ?) Для скрытия факта наличия данных ?) Для передачи данных ?) Для шифрования данных Вопрос id:86718 Тема/шкала: Технологии обеспечения информационной безопасности Какую цель преследует стеганография? ?) Среди перечисленного нет верного ответа ?) Шифрование секретной информации ?) Установления подлинности автора документа с секретной информацией ?) Скрытие факта наличия секретной информации ?) Установление отсутствия изменений в полученном документе с секретной информацией Вопрос id:86719 Тема/шкала: Технологии обеспечения информационной безопасности Какой сервис не реализовывает VPN-тунель? ?) Предотвращение отказа от авторства ?) Обеспечение целостности информации ?) Обеспечение конфиденциальности информации ?) Обеспечение отказоустойчивости канала связи ?) Обеспечение аутентификации пользователей Вопрос id:86720 Тема/шкала: Основы защиты сетевой инфраструктуры На каком уровне сетевой модели OSI функционируют традиционный коммутатор? ?) На прикладном ?) На сетевом ?) На транспортном ?) На физическом ?) На канальном Вопрос id:86721 Тема/шкала: Технологии обеспечения информационной безопасности Что подразумевается под понятием "reverse engineering"? ?) Исследование программы с целью получения ее исходного кода ?) Средство защиты от сетевых атак ?) Сетевая атака ?) Технический специалист ?) Криптографический алгоритм Вопрос id:86722 Тема/шкала: Основные понятия в сфере информационной безопасности У какого протокола основной функцией является передача директорий и файлов между двумя компьютерами? ?) HTTP ?) SMTP ?) Telnet ?) TFTP ?) FTP Вопрос id:86723 Тема/шкала: Основные понятия в сфере информационной безопасности Как в терминах информационной безопасности можно назвать совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации? ?) Факторы опасности информации ?) Информационная опасность ?) Ненадежность информации ?) Угроза ?) Уязвимость Вопрос id:86724 Тема/шкала: Правовые аспекты информационной безопасности Какие технические средства из перечисленных не подлежат сертификации? ?) Защищенные информационные системы ?) Защищенные технические средства обработки информации ?) Средства выявления программных закладок ?) Средства криптографической защиты информации ?) Нет верного ответа Вопрос id:86725 Тема/шкала: Выявление, предупреждение и ответная реакция на атаки Что из перечисленного является верным утверждением об "brute force attack"? ?) Это вирус, атакующий жесткий диск компьютера. ?) Это рассылка писем с вирусами. ?) Это попытка злоумышленником подбора пароля до его успешного получения. ?) Это программа, которая открывает доступ к ресурсам компьютера, обходя систему защиты ?) Это один из видов спама. Вопрос id:86726 Тема/шкала: Правовые аспекты информационной безопасности Какая политика безопасности реализуется при помощи матрицы доступа (access matrix)?

?) Ролевая ?) Матричная ?) Мандатная ?) Дискреционная ?) Унифицированная Вопрос id:86727 Тема/шкала: Основные понятия в сфере информационной безопасности Что из перечисленного может защитить локальную сеть от проникновения злоумышленников извне, ограничить доступ к определенным сайтам для пользователей, а также автоматически назначать IP-адреса в локальной сети? ?) Концентратор ?) Маршрутизатор ?) Коммутатор ?) Хаб ?) Брандмауэр Вопрос id:86728 Тема/шкала: Основы защиты сетевой инфраструктуры Какую программу (утилиту) из перечисленных можно использовать на компьютере_1 для проверки доступности компьютера_2 по сети?  ?) Ping ?) Ipconfig ?) Ifconfig ?) Regedit ?) Нет верного ответа |

Copyright tests.ithead.ru 2013-2026